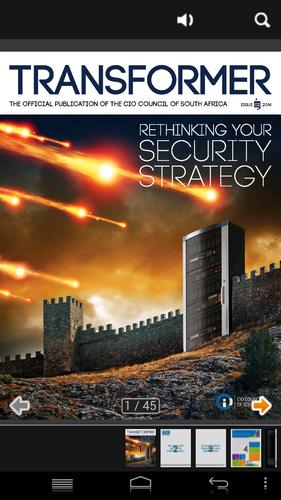

Transformer 02 2014

ในปี 2012 กลุ่มผู้ไม่ประสงค์ออกนาม Hacktivist ได้บุกเข้าไปในเซิร์ฟเวอร์จดหมายของกระทรวงการต่างประเทศของซีเรียและเข้าถึงบัญชีอีเมลของเจ้าหน้าที่จำนวนหนึ่ง ไม่กี่เดือนต่อมามากกว่า 2.4 ล้านอีเมลจากการโจมตีครั้งนั้นได้มอบให้กับ WikiLeaks

ในปี 2013 บัญชี Facebook และ Twitter ของ Barack Obama และบัญชีอีเมลของพนักงานของเขาถูกแฮ็คโดยกองทัพอิเล็กทรอนิกส์ซีเรีย ในเรื่องราวที่ไม่เกี่ยวข้องกับบัญชี Twitter ของ Burger King, Jeep และ Top Gear Presenter Jeremy Clarkson เป็นหนึ่งในคนอื่น ๆ ที่ถูกบุกรุกในระหว่างปี กระแทกแดกดันในปี 2013 บัญชี Twitter ของนิรนามถูกแฮ็ก

ในปี 2014 ในขณะที่แฟน ๆ ฟุตบอลหลายล้านคนกำลังดูฟุตบอลโลกฟุตบอลโลกบราซิลจำนวนน้อยกว่าจำนวนมากของนักแฮ็กฮิ็คในท้องถิ่นกำลังทำลายเว็บไซต์ขององค์กรที่สนับสนุนรวมถึงระบบข่าวกรองของบราซิลฮุนไดบราซิลสมาพันธ์ฟุตบอลของบราซิลและธนาคารแห่งบราซิล

เมื่อไม่นานมานี้เจนนิเฟอร์ลอว์เรนซ์และเคิร์สเทนดันสต์ของฮอลลีวูดพร้อมกับ Kaley Cuoco ของทฤษฎีบิ๊กแบงและคนอื่น ๆ นับไม่ถ้วนล้วนมีภาพเปลือยที่ถ่ายจากบัญชี iCloud ของพวกเขาและสาดข้ามอินเทอร์เน็ต และไม่เพียง แต่ 'ชื่อใหญ่' ที่ถูกกำหนดโดยอาชญากรไซเบอร์ มีการกล่าวว่าบัญชี Facebook มากกว่า 600,000 บัญชีจะถูกบุกรุกทุกวัน

มีตัวอย่างอีกมากมาย แต่เป็นที่ชัดเจนว่าปัญหาด้านความปลอดภัยในโลกไซเบอร์ได้พัฒนาเป็นปัญหาสำคัญซึ่งตอนนี้ต้องการการพิจารณาของรัฐบาลและระดับสูงสุด

ต้องใช้วิธีการแบบองค์รวมเพื่อลดการคุกคามทางไซเบอร์ซึ่งต้องใช้ความสามารถในการระบุการป้องกันการตรวจจับและการตอบสนองขั้นสูงและพัฒนาขึ้นทั่วทั้งองค์กร มันจะมีราคาแพงหรือไม่? อาจจะ. แต่ก็ยังมีค่าใช้จ่ายน้อยกว่าค่าใช้จ่ายในการชดใช้เมื่อความปลอดภัยถูกละเมิด และกลยุทธ์ของ Microsoft คือการละเมิด สมมติว่าการฝ่าฝืนต้องเปลี่ยนความคิดจากการป้องกันเพียงอย่างเดียวไปสู่การกักกันหลังจากการละเมิด

ดังนั้นการจัดการความเสี่ยงจึงเป็นองค์ประกอบสำคัญของวิธีการรักษาความปลอดภัยในโลกไซเบอร์ของคุณ แต่ก่อนที่จะมีการจัดการความเสี่ยงจะต้องมีการระบุและจัดลำดับความสำคัญ องค์ประกอบที่ควรพิจารณาคือความเสี่ยงเหล่านี้ได้รับการประเมินและแก้ไขตามนั้นหรือไม่และพนักงานของคุณได้รับแจ้งอย่างเพียงพอเกี่ยวกับภัยคุกคามไซเบอร์ล่าสุดหรือไม่? คุณมีกลยุทธ์ความปลอดภัยในโลกไซเบอร์สำหรับธุรกิจของคุณและคุณบังคับใช้หรือไม่? คุณจะรู้ได้อย่างแท้จริงว่าคุณถูกละเมิดหรือไม่? ระบบธุรกิจของคุณสามารถตรวจจับสิ่งที่ตรวจไม่ได้หรือไม่? คุณทำเพียงพอหรือไม่?

ด้วยกฎระเบียบที่เข้มงวดมากขึ้นเกี่ยวกับการปกป้องข้อมูลความปลอดภัยในโลกไซเบอร์กลายเป็นปัญหาระดับคณะกรรมการอย่างแน่นอน ธุรกิจมีแนวโน้มที่จะคิดว่าความเสี่ยงของการโจมตีค่อนข้างต่ำ แต่ถ้าเกิดขึ้นผลกระทบอาจมีความสำคัญ

มุมมองที่ชัดเจน: ธุรกิจต้องการกลยุทธ์ความเสี่ยงไซเบอร์ที่เหมาะสมซึ่งมุ่งเน้นงบประมาณในแนวทางแบบองค์รวมซึ่งเป็นไปตามไซโลแห่งความปลอดภัยห้าประการ (ระบุปกป้องตรวจจับการตอบสนองการกู้คืน) ตามที่ระบุโดยสถาบันวิทยาศาสตร์และเทคโนโลยีแห่งชาติ จะมีองค์ประกอบของความเสี่ยงอยู่เสมอ ทุกคนกระบวนการและเทคโนโลยีจำเป็นต้องได้รับการคุ้มครองโดยกลยุทธ์การลดความเสี่ยงนั้น จากนั้น - และจากนั้น - ธุรกิจของคุณสามารถมั่นใจได้ว่ามันมีสถาปัตยกรรมความปลอดภัยที่มีประสิทธิภาพและยืดหยุ่น

ในเรื่องนี้ฉบับที่สองของ Transformer - การตีพิมพ์อย่างเป็นทางการของสภา CIO ของแอฟริกาใต้เราใช้เวลานานและดูความปลอดภัยในโลกไซเบอร์อย่างหนักวิธีที่มันมีปฏิสัมพันธ์กับคีย์ megatrends และประเด็นที่เกี่ยวข้องเช่นพระราชบัญญัติ Popi นอกจากนี้เรายังดูที่ข้อควรพิจารณาบางอย่างที่อยู่เบื้องหลังกลยุทธ์การรักษาความปลอดภัยสิ่งที่ต้องทำในวิกฤตและวิธีจัดการกับภัยคุกคามที่มีเอกสารที่ดีน้อยที่สุดอย่างใดอย่างหนึ่ง-Sysadmin กำลังโกง

เราหวังว่าคุณจะพบว่าสิ่งพิมพ์นี้น่าสนใจมีประโยชน์และกระตุ้นความคิด

โปรดแจ้งให้เราทราบความคิดเห็นหรือคำถามของคุณที่ [email protected]

Marius Haman และ Herman Opperman

บรรณาธิการแขกรับเชิญ

Ulrike Weitz

บรรณาธิการ