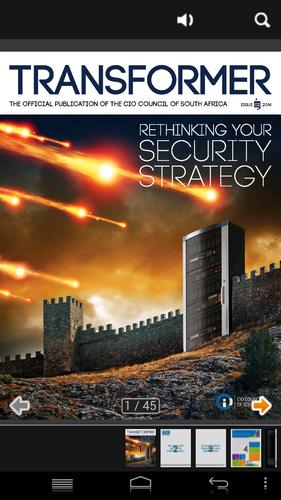

Transformer 02 2014

Pada 2012, kolektif peretas anonim masuk ke server surat dari Kementerian Urusan Presiden Suriah dan mengakses akun email sejumlah pejabat. Beberapa bulan kemudian lebih dari 2,4 juta email dari serangan itu diberikan kepada WikiLeaks.

Pada 2013, akun Facebook dan Twitter Barack Obama, dan akun email stafnya, diretas oleh Tentara Elektronik Suriah. Dalam sebuah cerita yang tidak terkait, akun Twitter Burger King, Jeep dan presenter Top Gear Jeremy Clarkson antara lain dikompromikan selama tahun tersebut. Ironisnya, pada 2013, akun Twitter Anonim 'juga diretas.

Pada tahun 2014, ketika jutaan penggemar sepak bola menonton Piala Dunia Sepakbola Brasil, sejumlah kecil peretas lokal menjatuhkan situs web organisasi pendukung termasuk sistem intelijen Brasil, Hyundai Brasil, Konfederasi Sepakbola Brasil dan Bank of Brasil.

Baru -baru ini, Jennifer Lawrence dari Hollywood dan Kirsten Dunst bersama dengan Kaley Cuoco dari Big Bang Theory dan banyak lainnya yang semuanya memiliki gambar telanjang yang diambil dari akun iCloud mereka dan terciprat ke seluruh internet. Dan bukan hanya 'nama besar' yang ditargetkan oleh penjahat cyber. Dikatakan bahwa lebih dari 600.000 akun Facebook dikompromikan setiap hari.

Tentu saja ada lebih banyak contoh, tetapi jelas bahwa masalah keamanan dunia maya telah berkembang menjadi masalah signifikan yang sekarang membutuhkan pertimbangan perusahaan dan tingkat atas.

Pendekatan holistik diperlukan untuk mengurangi ancaman cyber, membutuhkan identifikasi, perlindungan, deteksi, dan kemampuan respons yang maju dan berevolusi di seluruh organisasi. Apakah akan menjadi mahal? Mungkin. Tapi itu masih lebih murah daripada biaya reparasi begitu keamanan dilanggar. Dan strategi Microsoft adalah untuk mengambil pelanggaran. Dengan asumsi pelanggaran membutuhkan pergeseran pola pikir dari pencegahan saja ke penahanan setelah pelanggaran.

Dengan demikian, mengelola risiko adalah elemen penting dari pendekatan keamanan cyber Anda, tetapi sebelum risiko dapat dikelola, ia perlu diidentifikasi dan diprioritaskan. Unsur -unsur yang perlu dipertimbangkan adalah apakah risiko ini dinilai dan ditangani sesuai dan apakah staf Anda cukup diberitahu tentang ancaman cyber terbaru? Apakah Anda memiliki strategi keamanan cyber untuk bisnis Anda dan apakah Anda menegakkannya? Apakah Anda benar -benar tahu jika Anda telah dilanggar? Bisakah sistem bisnis Anda mendeteksi yang tidak terdeteksi? Apakah Anda cukup melakukan?

Dengan peraturan yang semakin ketat tentang perlindungan informasi keamanan cyber tentu saja sekarang menjadi masalah tingkat dewan. Bisnis cenderung berpikir risiko serangan relatif rendah, tetapi jika itu terjadi, dampaknya bisa signifikan.

Prospeknya jelas: Bisnis membutuhkan strategi risiko cyber yang tepat yang memfokuskan anggaran pada pendekatan holistik, yang sesuai dengan lima silo keamanan (mengidentifikasi, melindungi, mendeteksi, menanggapi, memulihkan) sebagaimana diidentifikasi oleh Institut Sains dan Teknologi Nasional. Akan selalu ada unsur risiko. Semua orang, proses, dan teknologi perlu dicakup oleh strategi mitigasi risiko itu. Dan kemudian - dan hanya kemudian - dapatkah bisnis Anda yakin bahwa ia memiliki arsitektur keamanan yang efektif dan tangguh.

Dalam hal ini, edisi kedua Transformer - publikasi resmi Dewan CIO Afrika Selatan, kami melihat lebih panjang dan keras pada keamanan dunia maya, bagaimana ia saling berinteraksi dengan megatrends utama, dan masalah terkait seperti POPI Act. Kami juga melihat beberapa pertimbangan di balik strategi keamanan, apa yang harus dilakukan dalam krisis dan bagaimana menangani salah satu ancaman yang paling tidak terdokumentasi dengan baik-sysadmin menjadi nakal.

Kami harap Anda menemukan publikasi ini menarik, bermanfaat, dan menggugah pikiran.

Beri tahu kami umpan balik atau pertanyaan Anda di [email protected].

Marius Haman dan Herman Opperman

Editor tamu

Ulrike Weitz

Editor